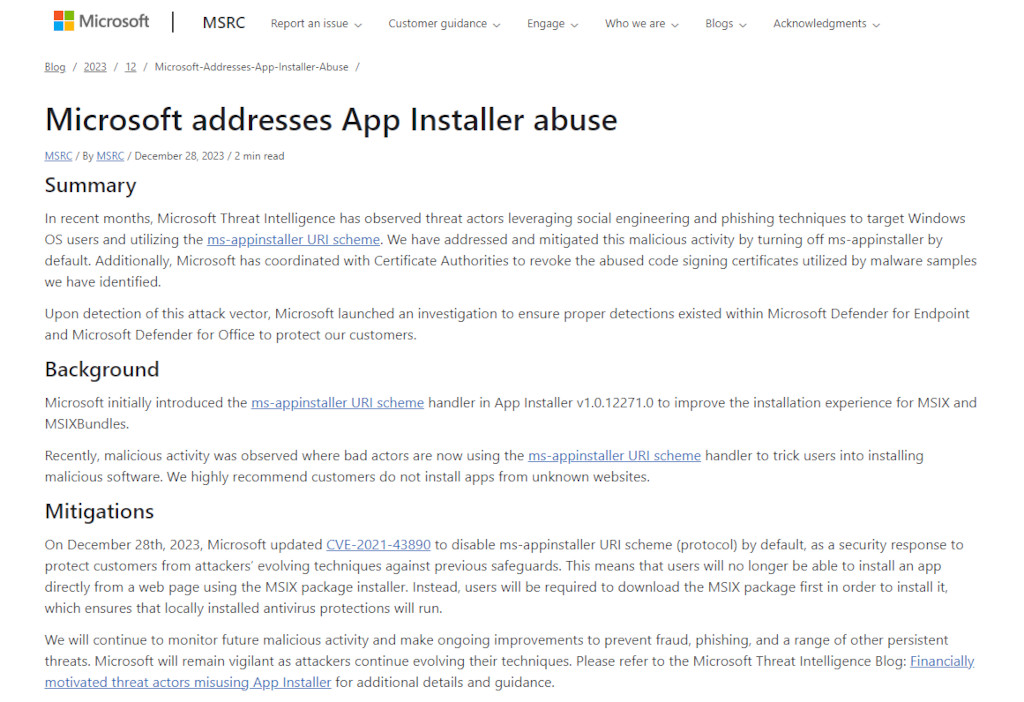

微軟新發布了安全性更新,針對先前關於 Windows 10、Windows 11 系統中的 “ms-appinstaller URI 方案” 的漏洞做了修復,未修復前、攻擊者可利用該漏洞繞過常規的安全防護措施直接在使用者瀏覽網頁時偷偷植入惡意軟體,而當初微軟在 App Installer v1.0.12271.0 中導入 ms-appinstaller URI 方案是為了改善 MSIX 與 MSIXBundles 的安裝體驗,但攻擊者現在卻透過這個處理程序來誘騙使用者,官方也強烈建議大家不要安裝來自未知網站的應用程式,最好先行下載 MSIX 軟體包再來安裝,較能確保系統的 Defender 防毒保護可以正常運作。

解決方式:

預設情況下,Microsoft 在應用程式安裝版本 1.21.3421.0 或更高版本中停用了 ms-appinstaller URI 方案的處理程序,如果您沒有特別去啟用 EnableMSAppInstallerProtocol 的話則無需採取進一步操作。

使用者可以直接透過執行以下 PowerShell 命令來檢查系統上安裝的是哪個版本的安裝程序應用程式:(Get-AppxPackage Microsoft.DesktopAppInstaller).Version

*關於如何更新應用程式安裝版本的資訊可參考此處連結

至於如何確認是否有面臨風險?官方也有提出做法:

- 將 EnableMSAppInstallerProtocol 群組原則設定為 “未配置” (空白) 或 “已啟用”

- 確認 PC 上安裝的 App Installer 版本介於 v1.18.2691 和 v1.21.3421 之間

- 列出的 2022/10月至 2023/3月期間的 Windows 系統更新包含 AppInstaller 的先前 (易受攻擊)版本。

- 2023/7/11 – KB5028171(作業系統內部版本 20348.1850) – Microsoft支援

- 2023/3/28 – KB5023774(作業系統內部版本 22000.1761)預覽 – Microsoft支援

- 2022/10/25 – KB5018496(作業系統內部版本 22621.755)預覽 – Microsoft支援

- 此外,使用v1.22.3452-preview 或更低版本的客戶還包含易受攻擊的 AppInstaller 版本。

特別注意的是:必須使用 ms-appinstaller 協定的使用者仍然可以透過將群組原則將EnableMSAppInstallerProtocol 設定為「已停用」來使用應用程式安裝程式,但基本上官方是不建議這樣的方式,這部分可以參考 Policy CSP – DesktopAppInstaller 來了解更多相關資訊。